WEB登录爆破

最后更新时间:

文章总字数:

预计阅读时间:

1、环境准备

本次用到的靶场有:pikachu、webug、dvwa

Burp版本:2023.7.1

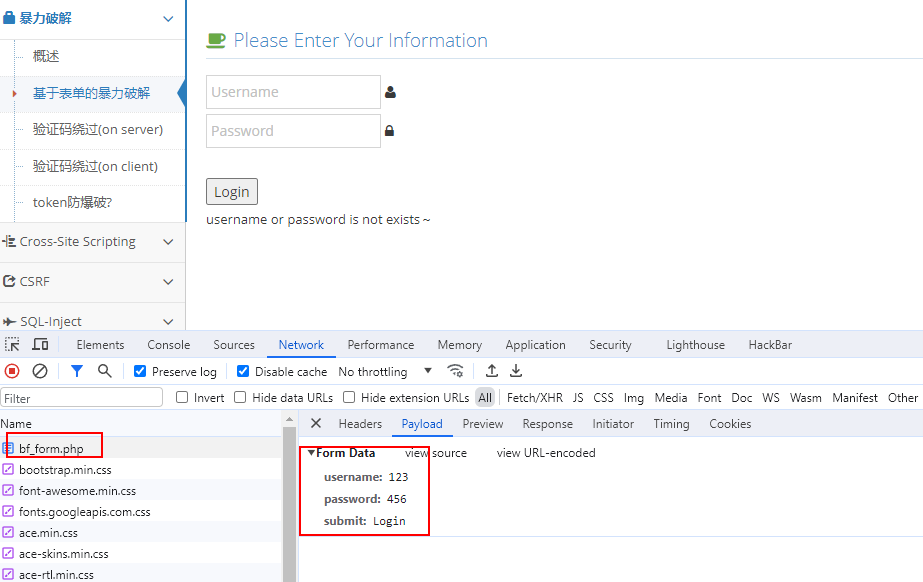

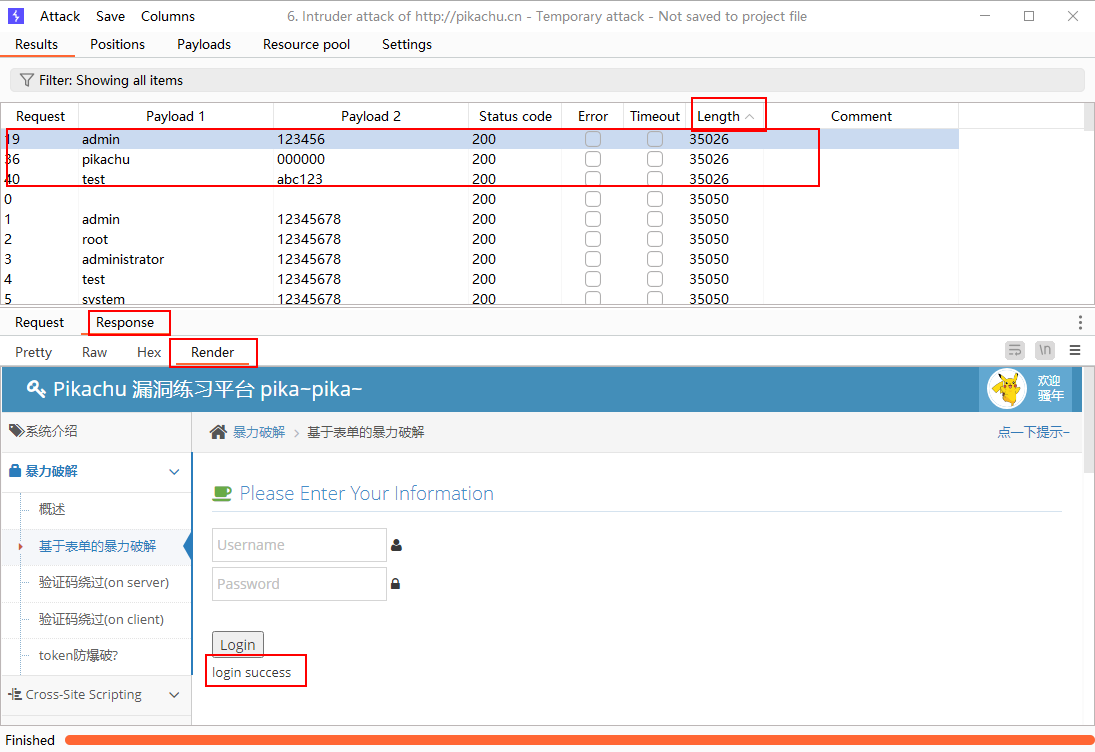

2、基于表单的暴力破解

环境:pikachu-基于表单的暴力破解

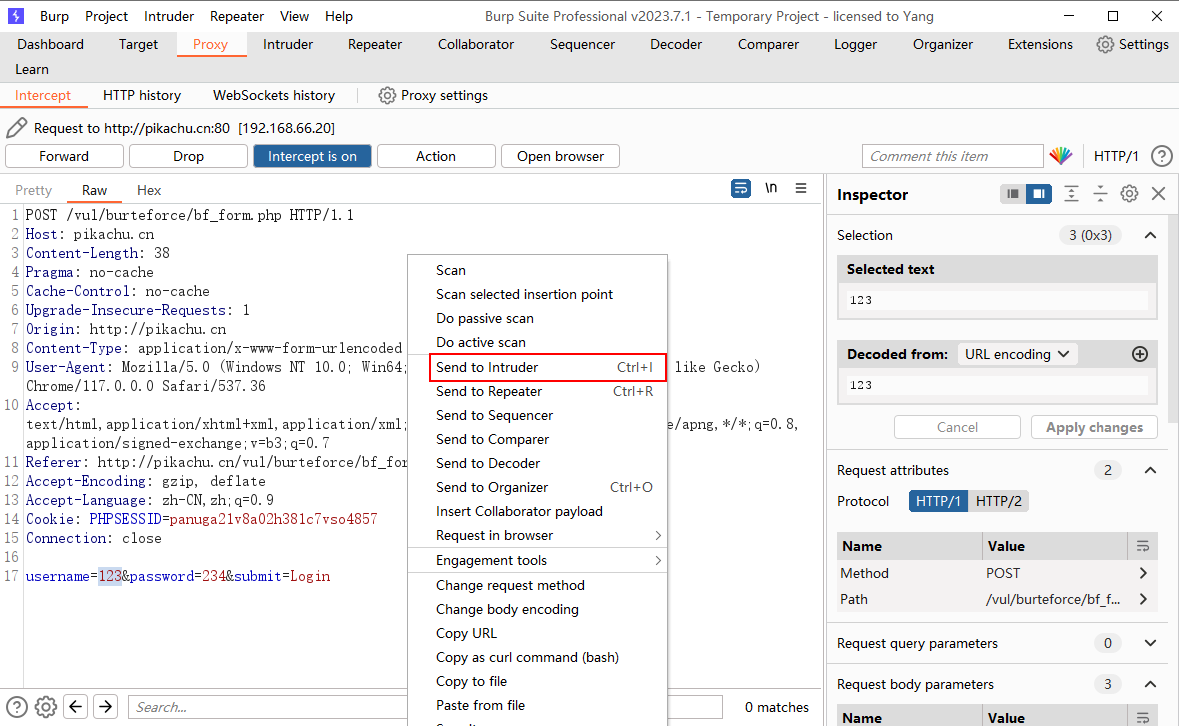

进行Burp抓包,并发送到Intruder模块

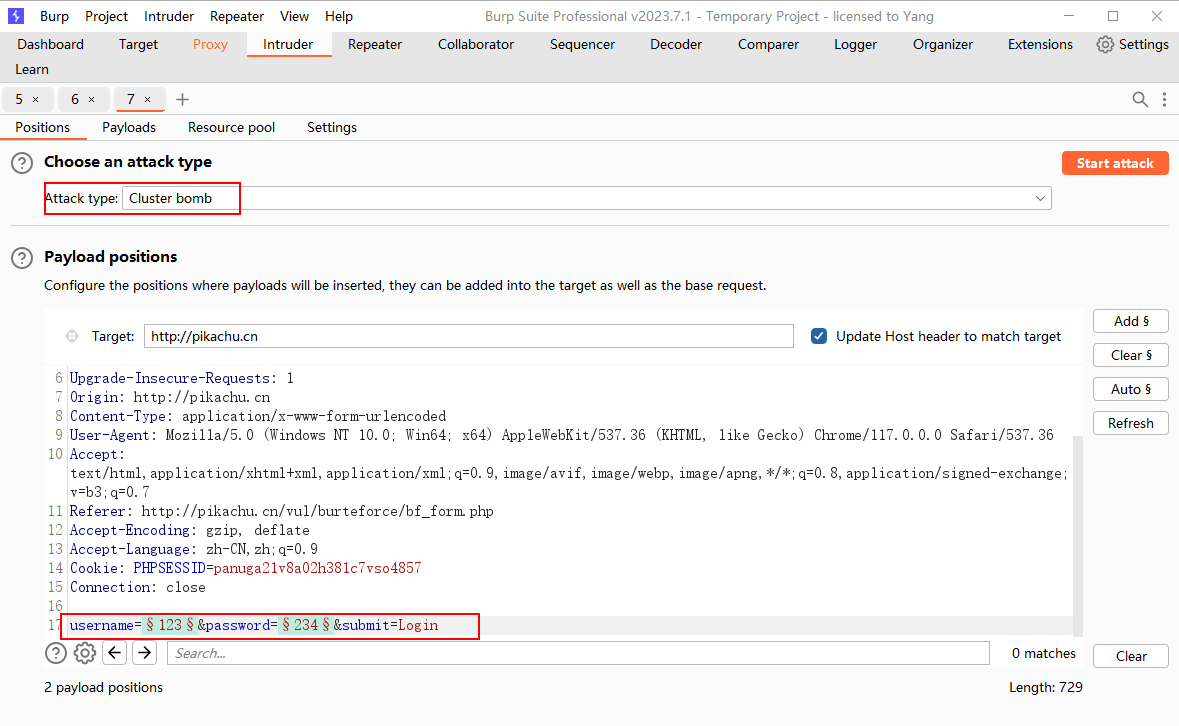

添加爆破变量,设置类型为Cluster bomb

在Payloads配置字典,开始爆破

得到结果,对长度进行排序,并查看响应头信息

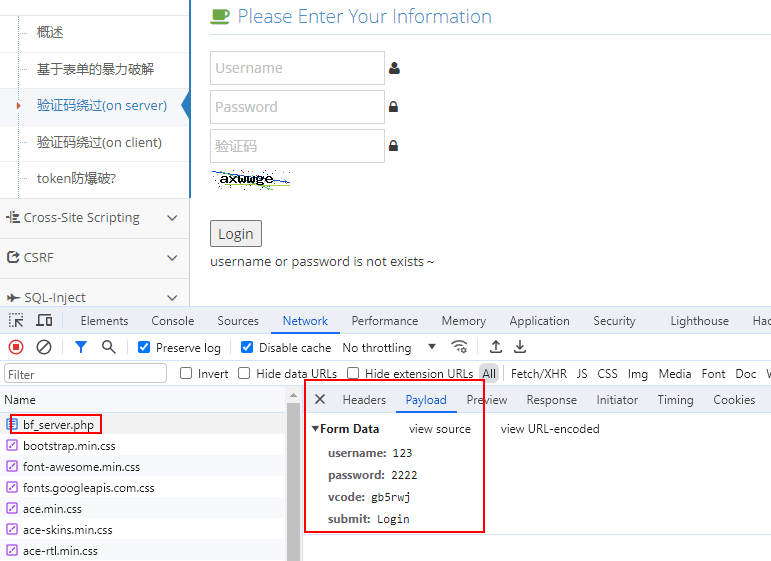

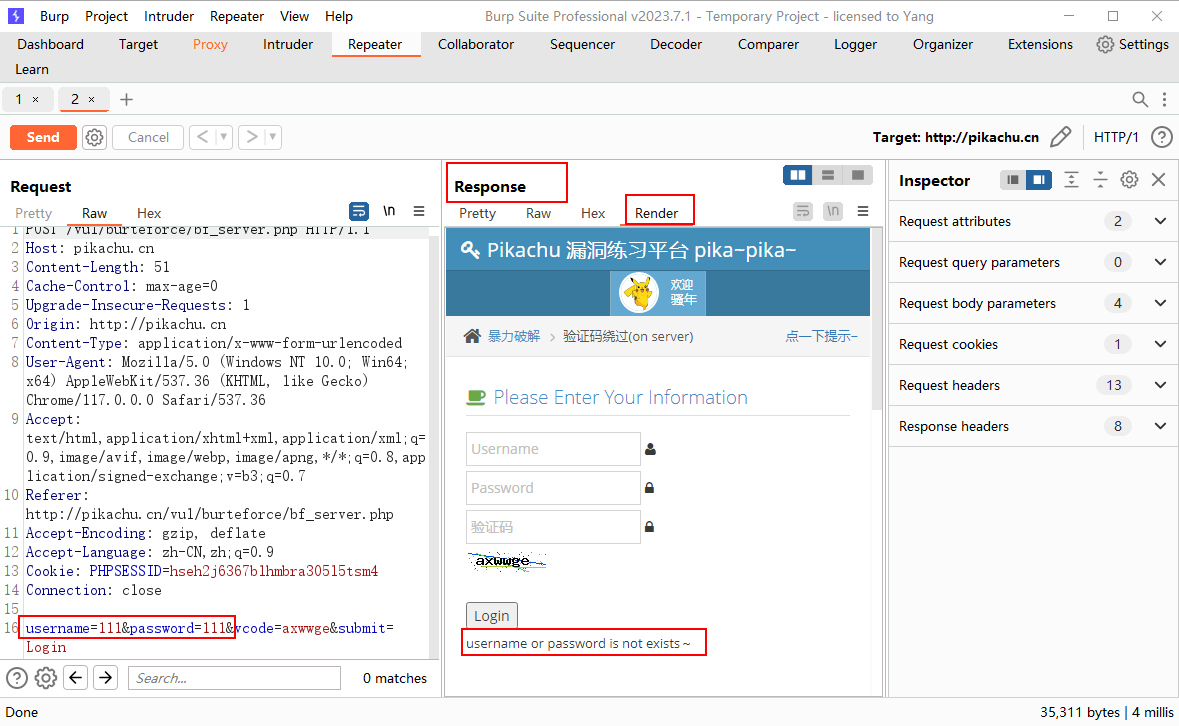

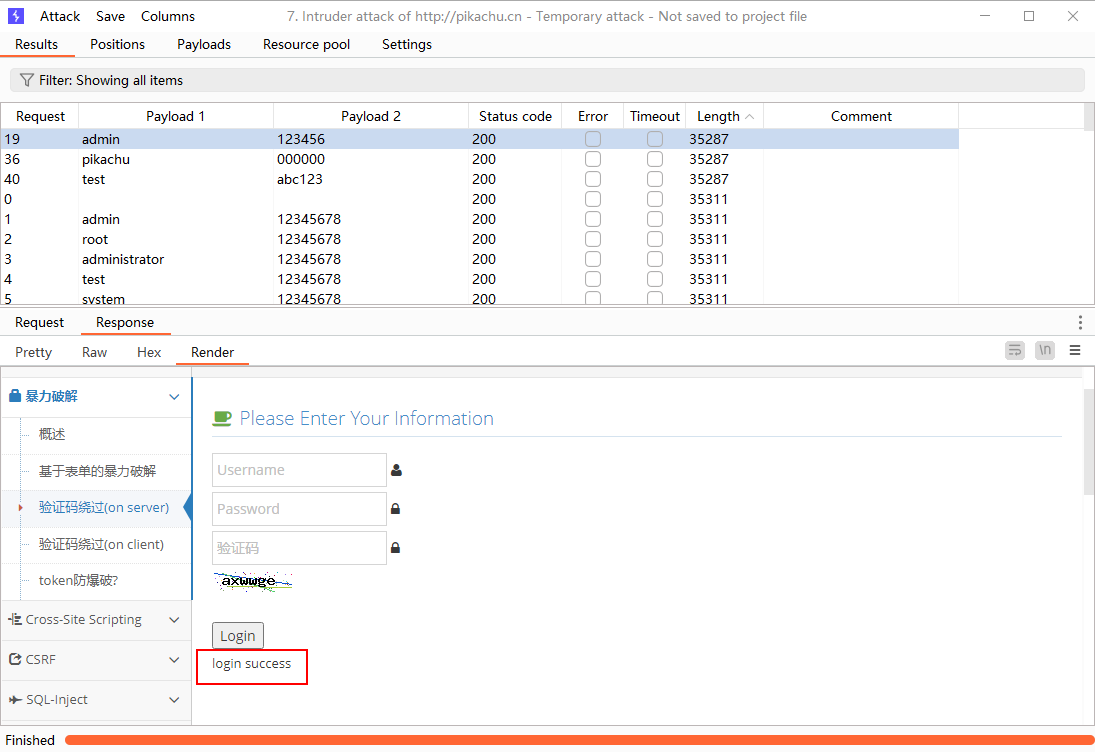

3、服务端绕过验证码

环境:pikachu-验证码绕过(on server)

Burp抓包,发送到Repeater模块

通过尝试修改参数,发现vcode可复用

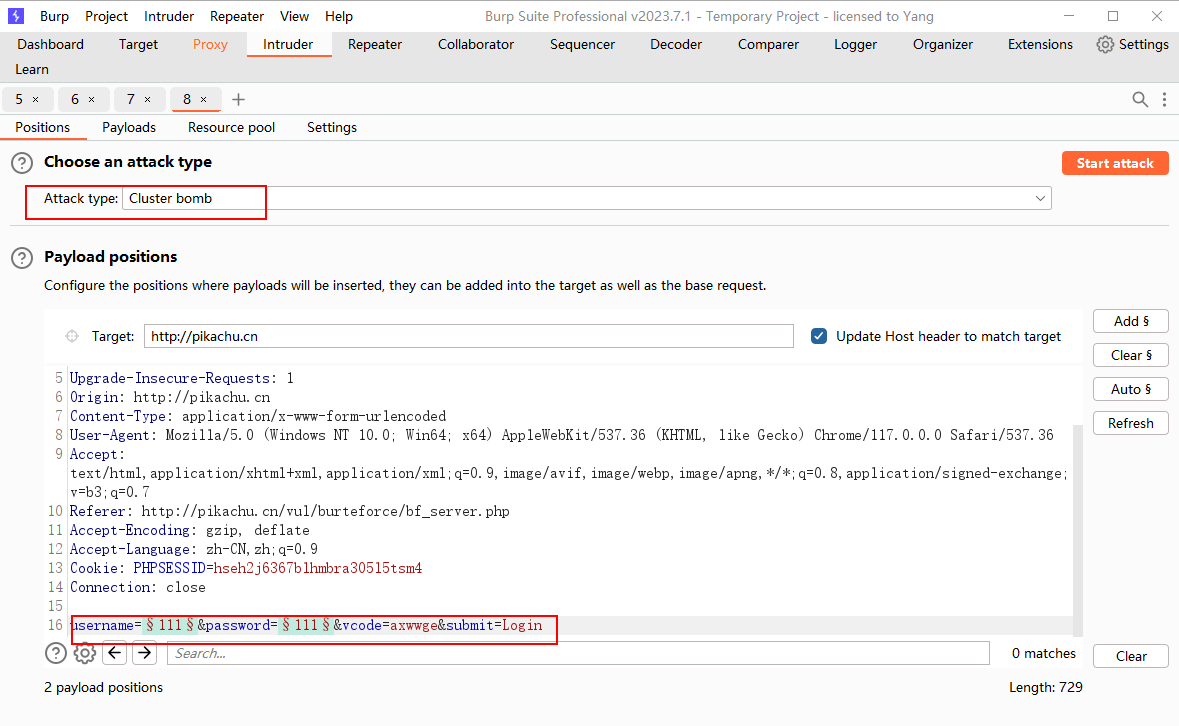

发送到Intruder模块进行爆破

添加爆破变量,设置类型为Cluster bomb

配置payload,进行爆破

得到结果

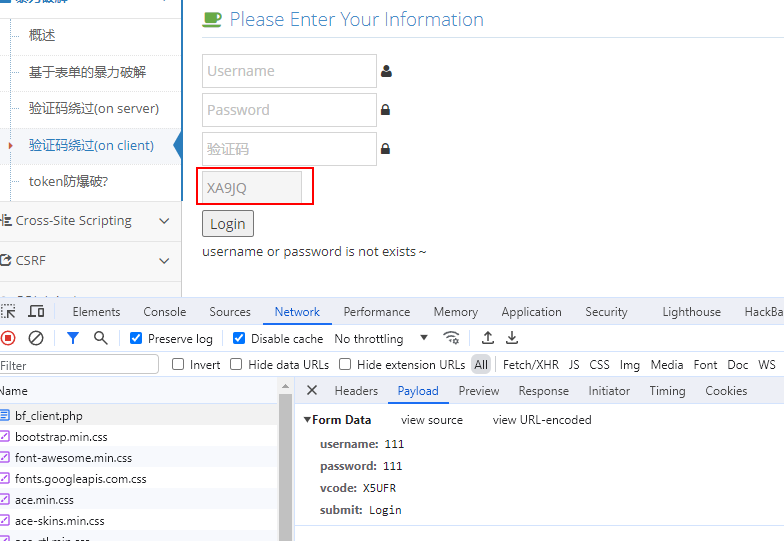

4、客户端绕过验证码

环境:验证码绕过(on client)

点击验证码,网络信息没有新增,判断是验证码属于客服端

Burp抓包,发送到Repeter模块,进行参数修改,验证是否属于客户端

发送到Intruder,进行爆破

步骤略…

得到结果

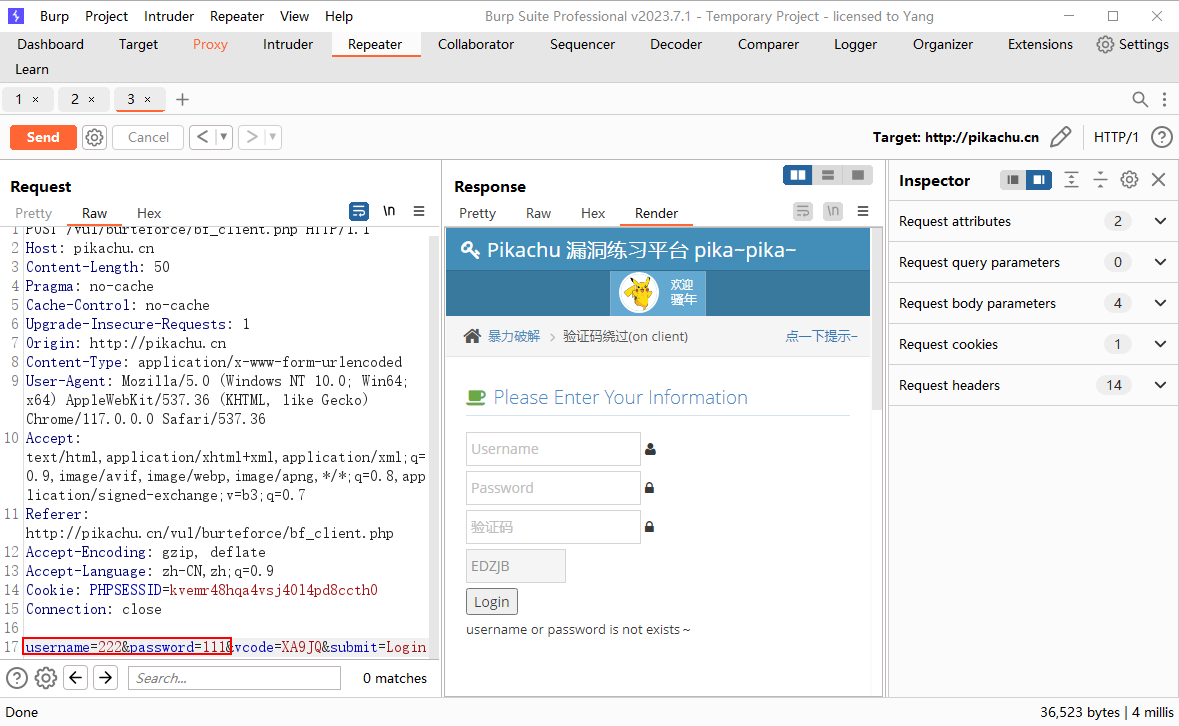

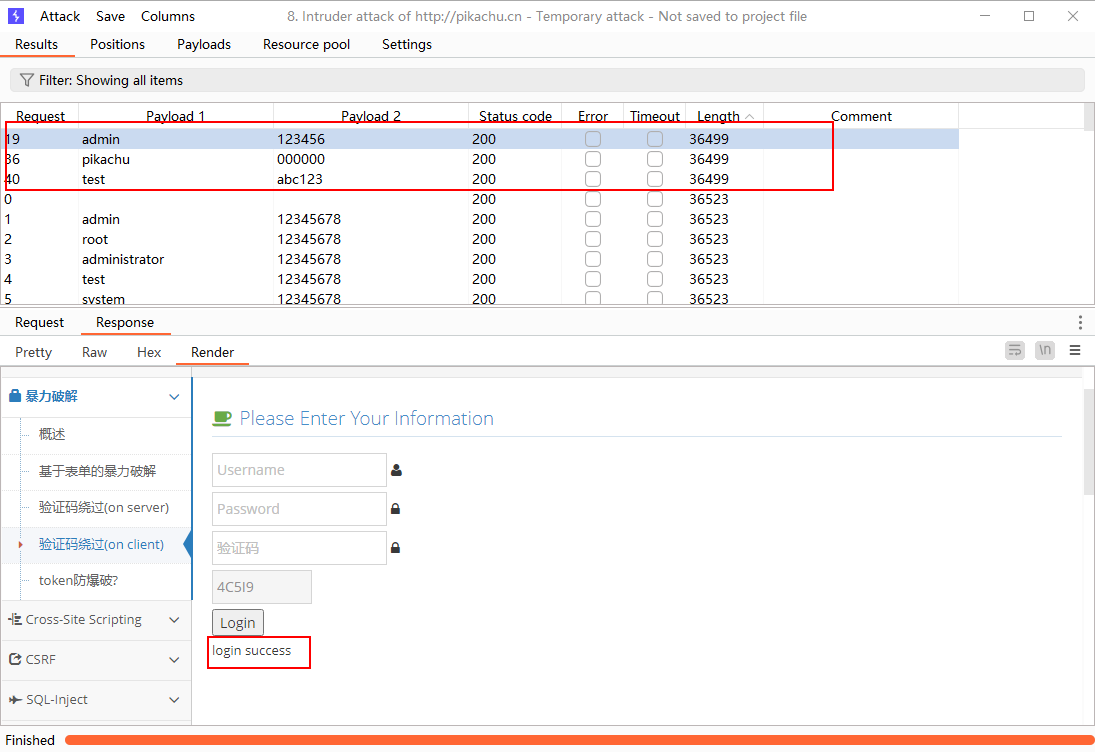

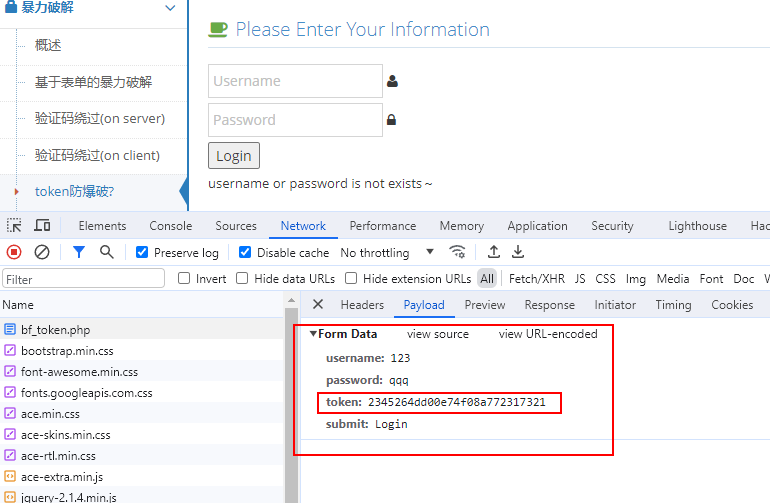

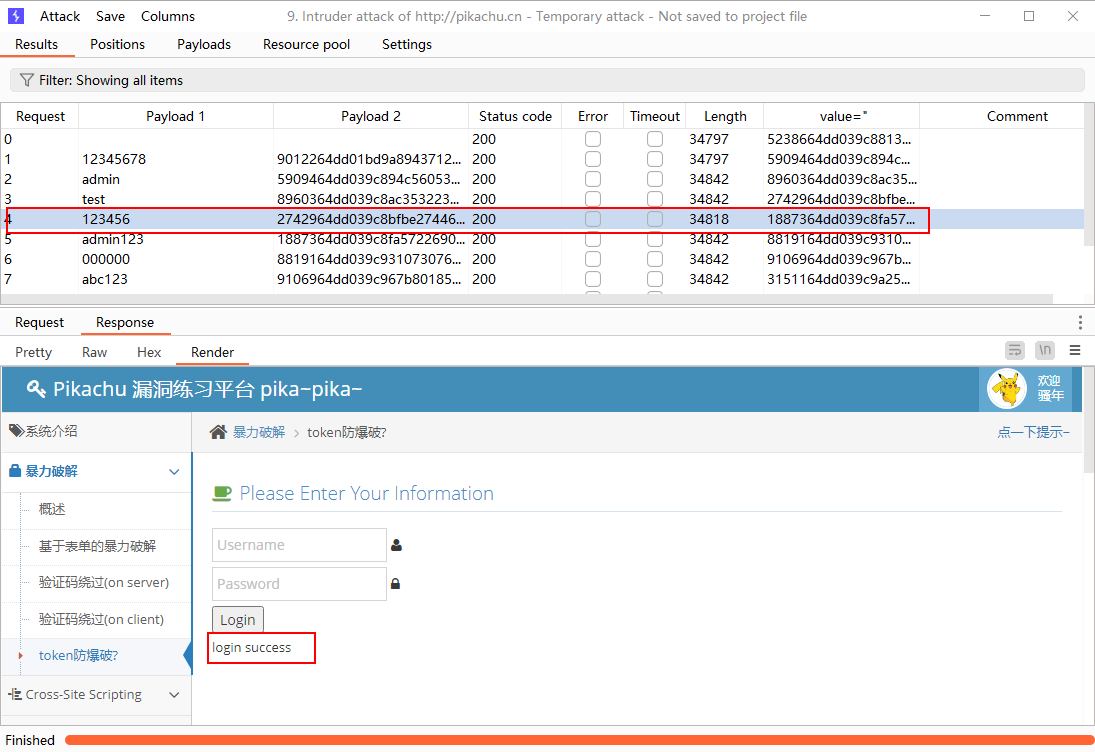

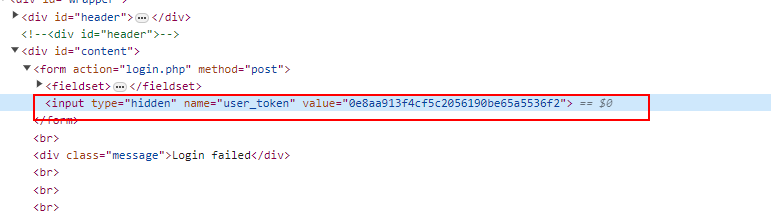

5、token防爆破

环境:pikachu-token防爆破

在发送的请求中cookie上带有token信息,这个token是唯一的,每一次请求对应唯一的token

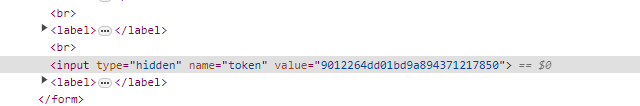

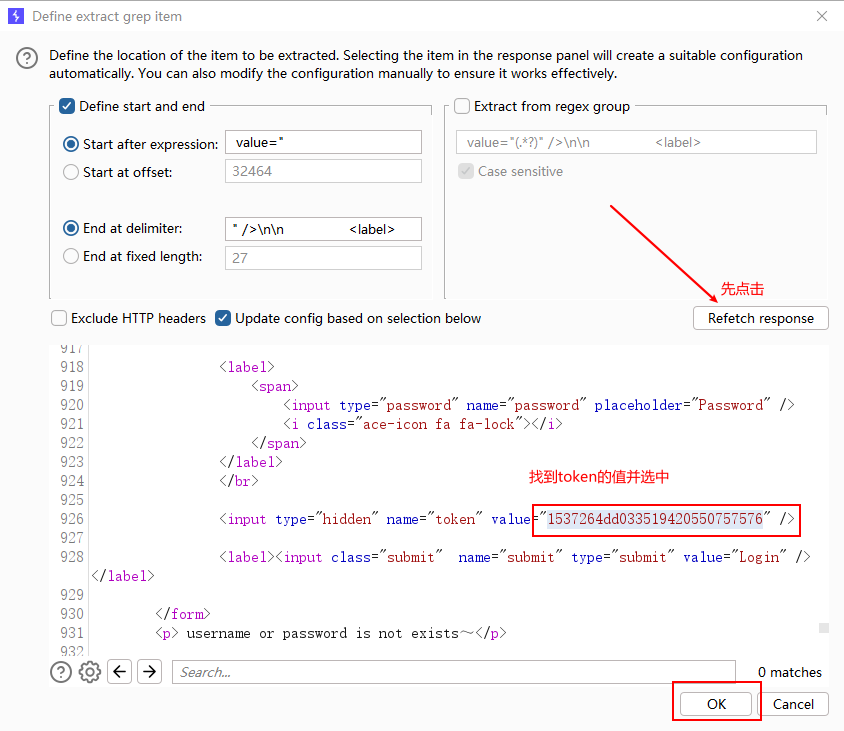

在查看源代码发现,下一次请求生成的token被隐藏在html中,

因此爆破时候需要找到对应的token值,而下一次的token可以在响应包里找到

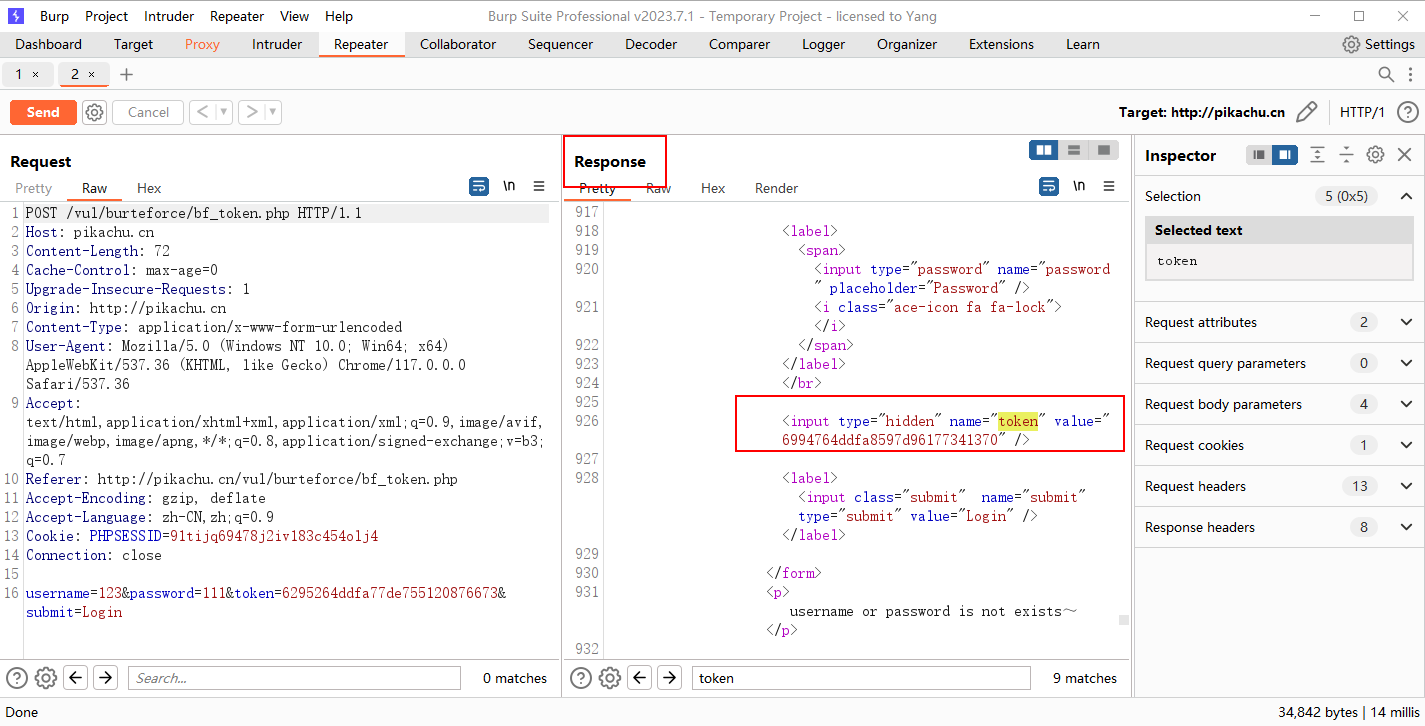

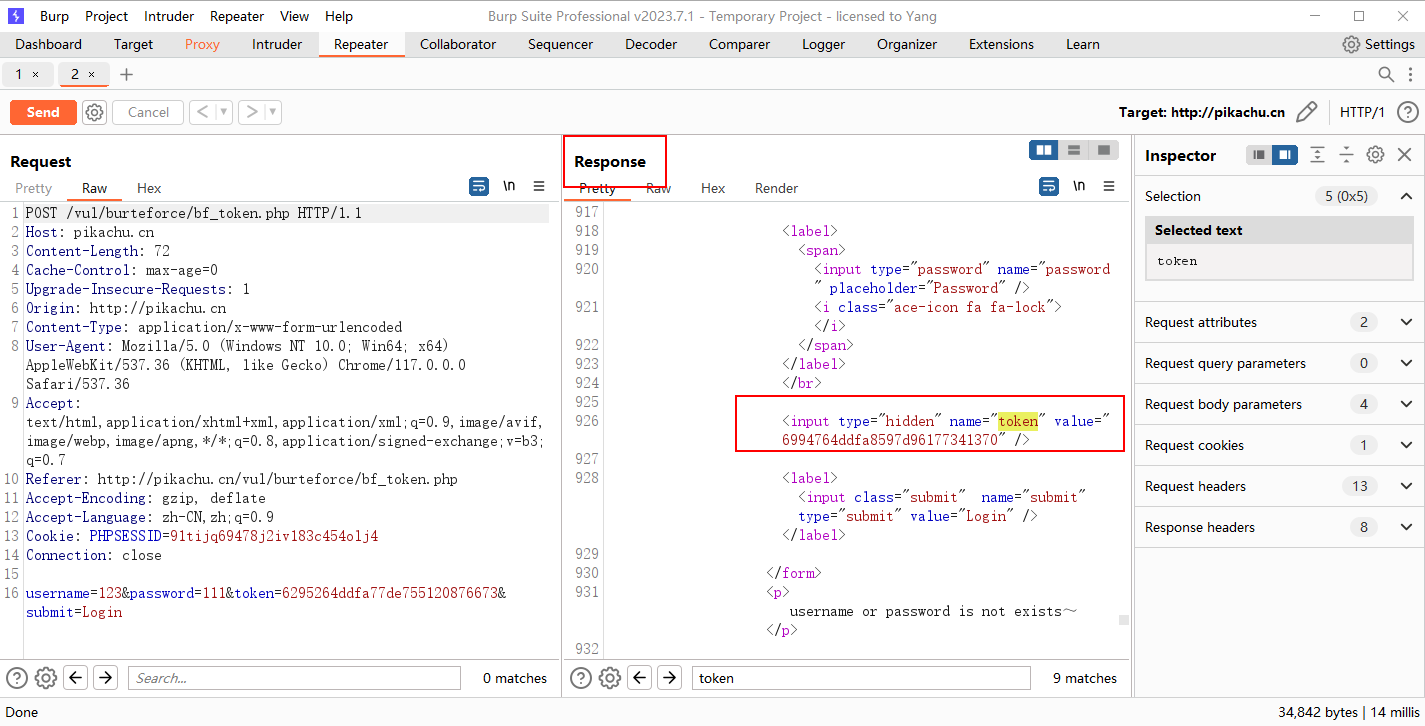

Burp抓包,再次进行对admin账户的爆破

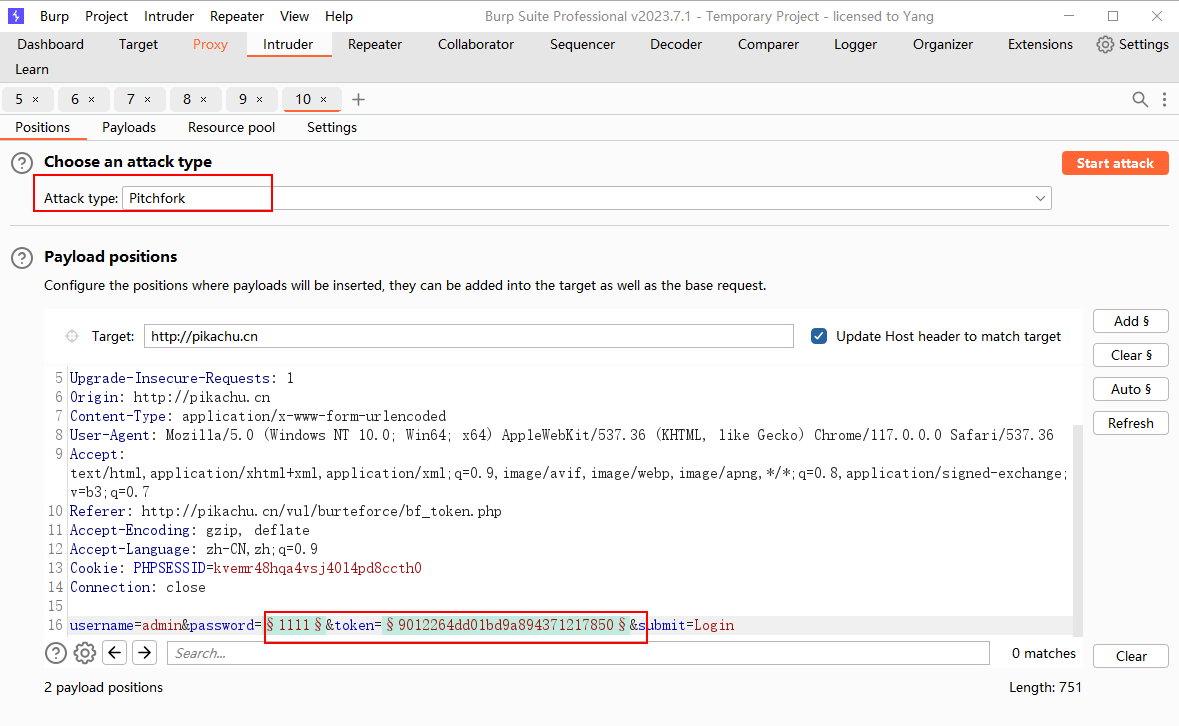

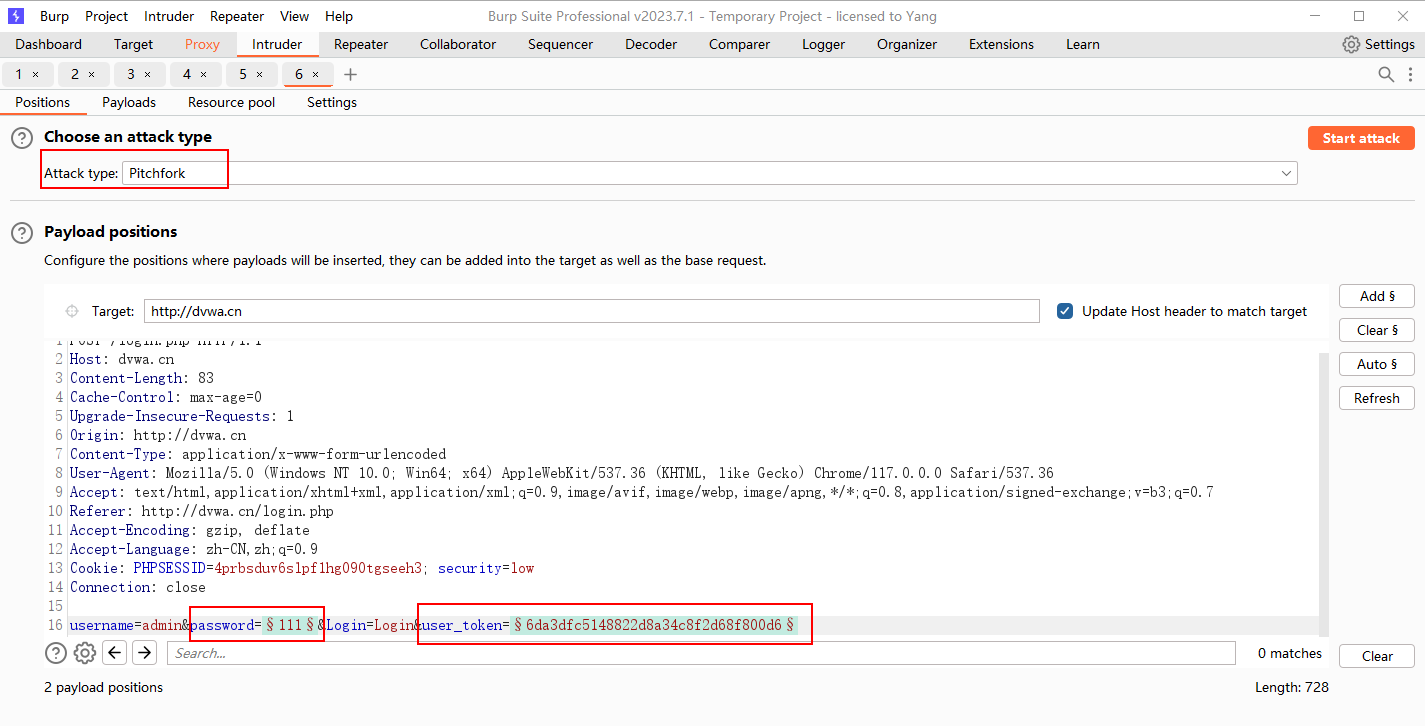

发送到Intruder模块,设置模式为Pitchfork,添加变量

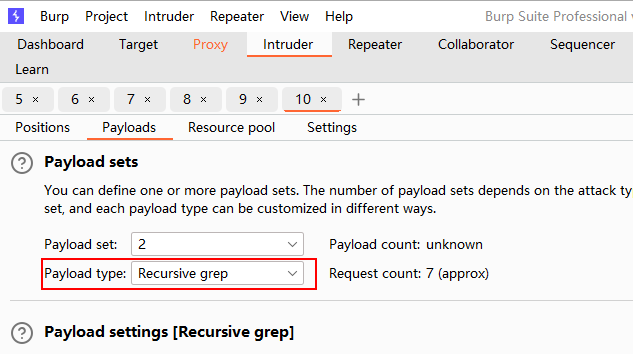

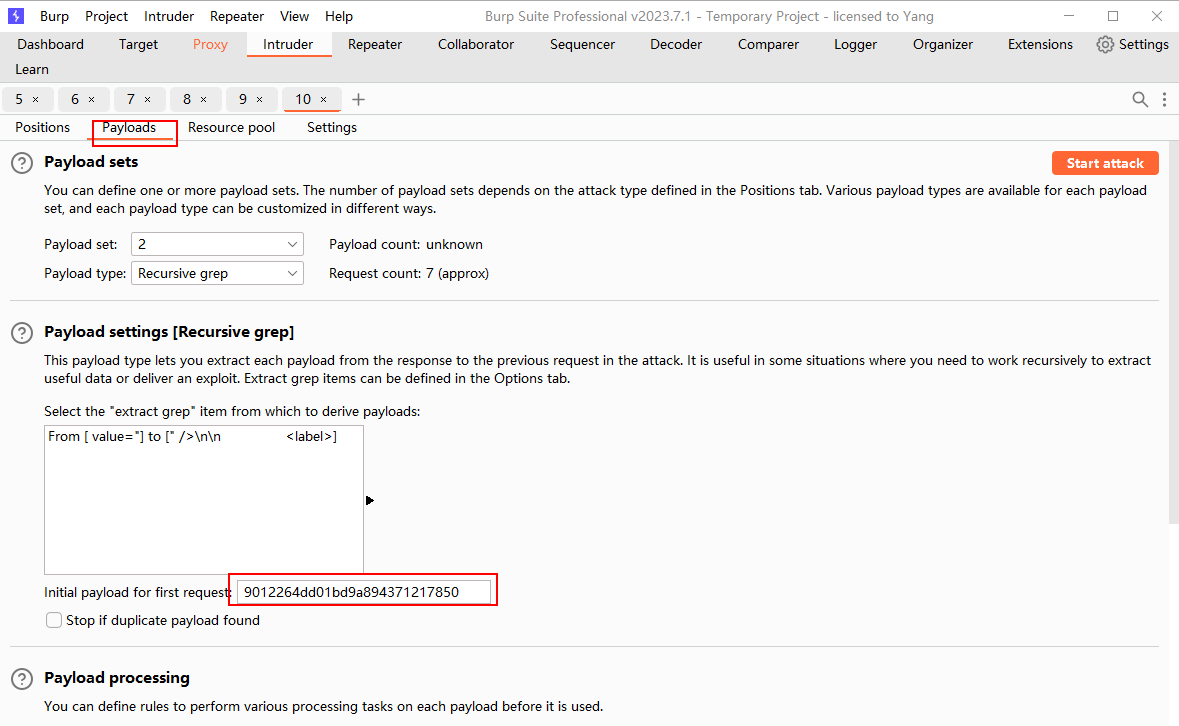

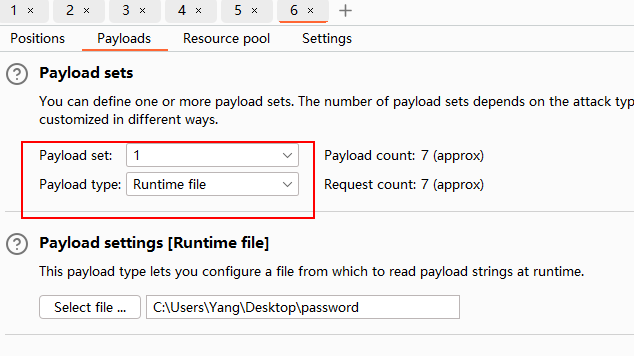

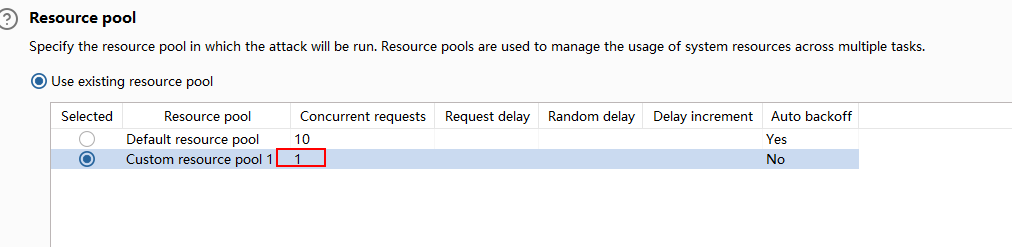

配置payloads,token变量类型为Recursive grep模式

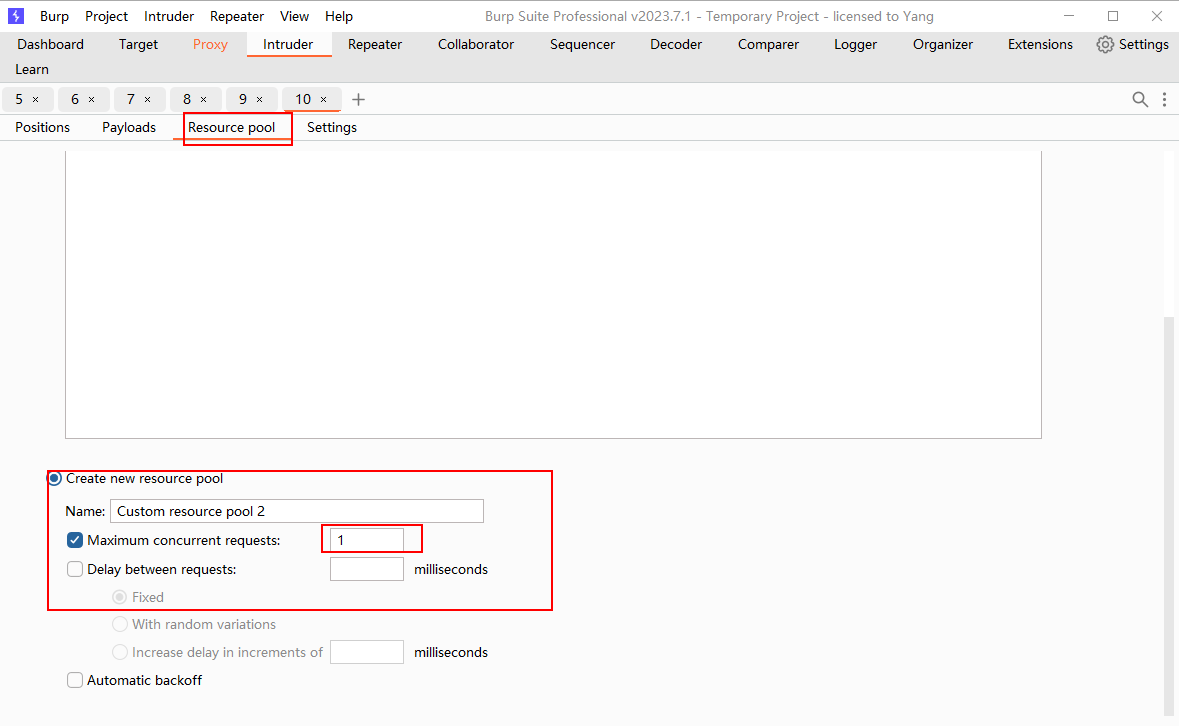

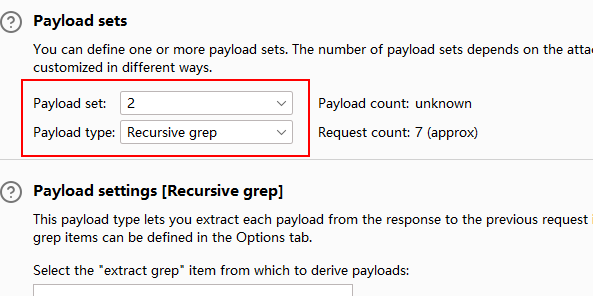

设置线程为1

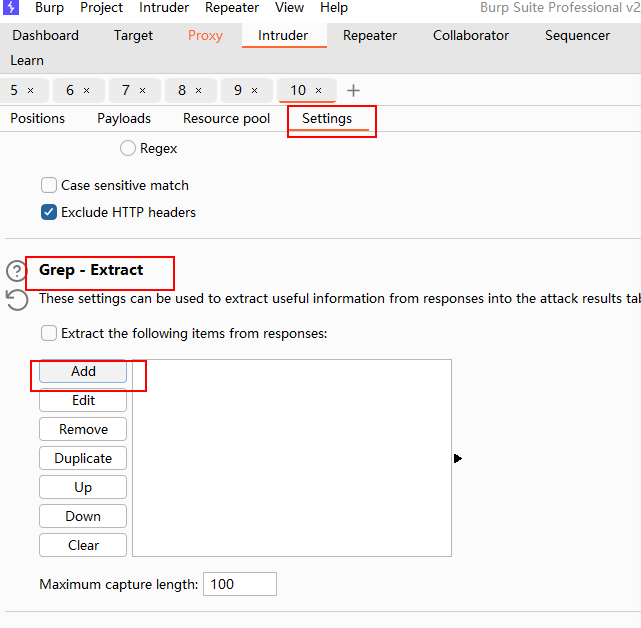

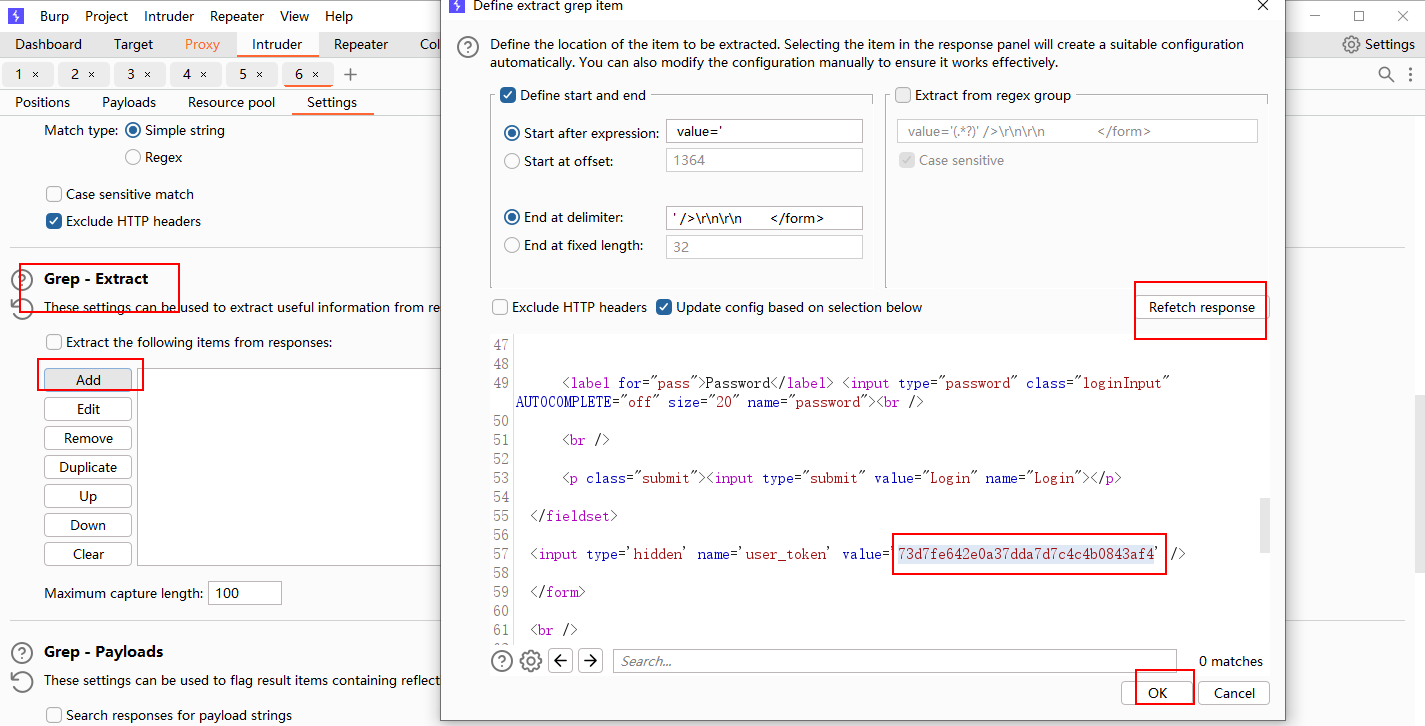

设置Grep-Extract

这个设置可用于将响应中的有用信息提取到攻击结果表中。

在Payload settings设置本次token的值

开始爆破,结果如下

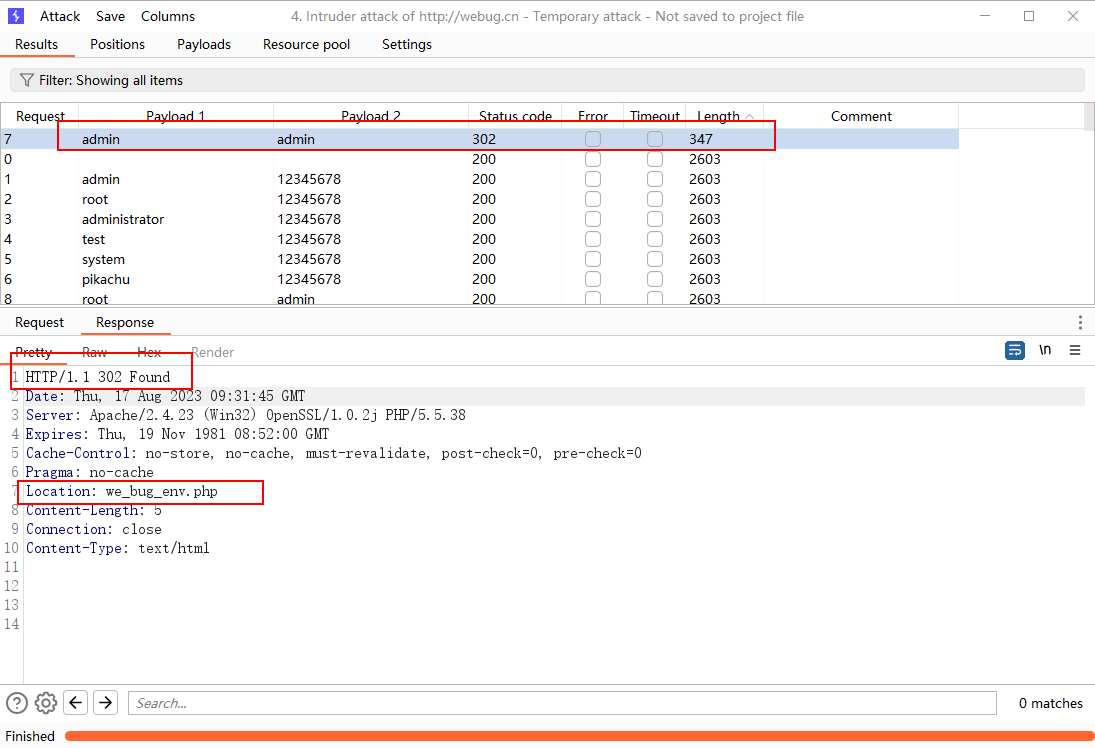

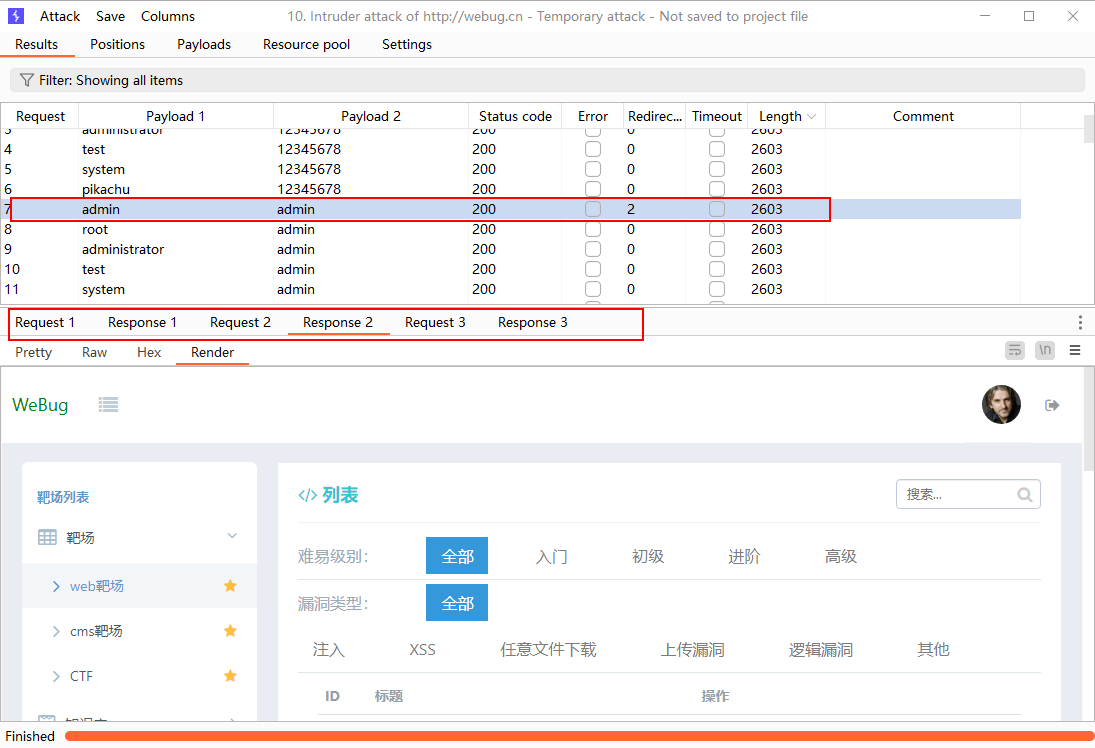

6、自动重定向

环境:webug登录界面

通过爆破得知登录成功后会进行302跳转

当用户名和密码输入正确的时候,会跳转到另一个页面,通过Bur可以设置自动跳转

Burp抓包,发送到Intruder

设置模式和变量

设置payloads

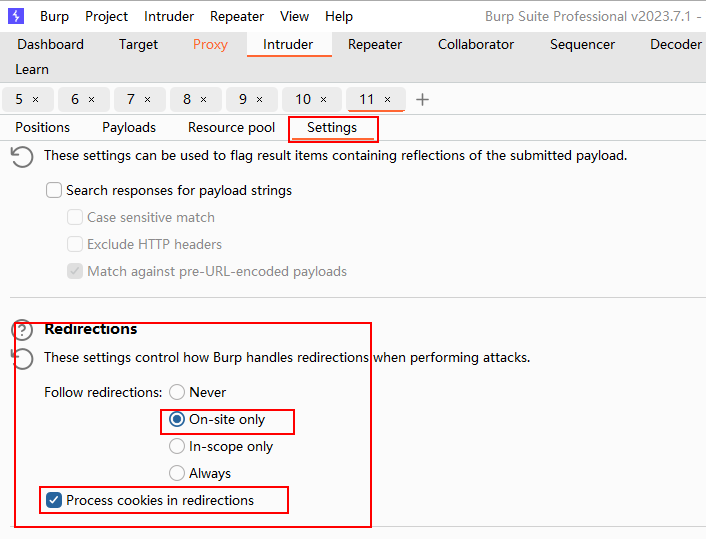

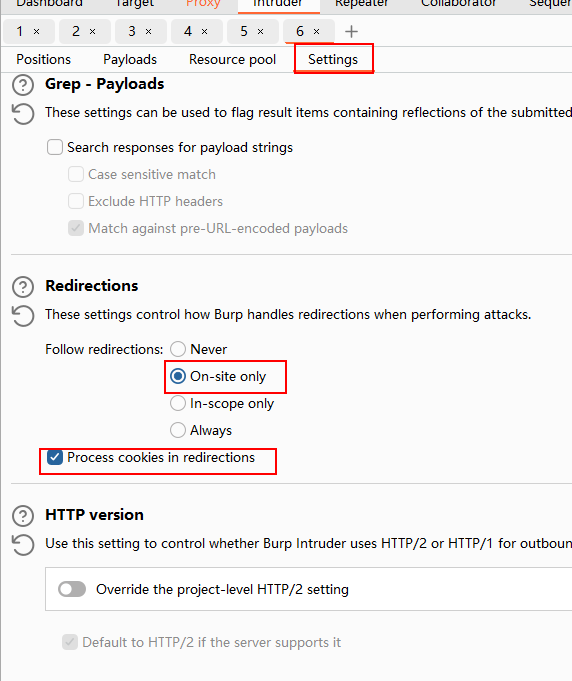

设置Redirections,勾选 On-site-only 和 Process cookies in redirections

On-site-only只允许这个网站进行跳转

Process cookies in redirections:处理重定向中的Cookie,在遵循重定向目标时,将重新提交重定向响应中设置的所有Cookie。

开始爆破,得到结果

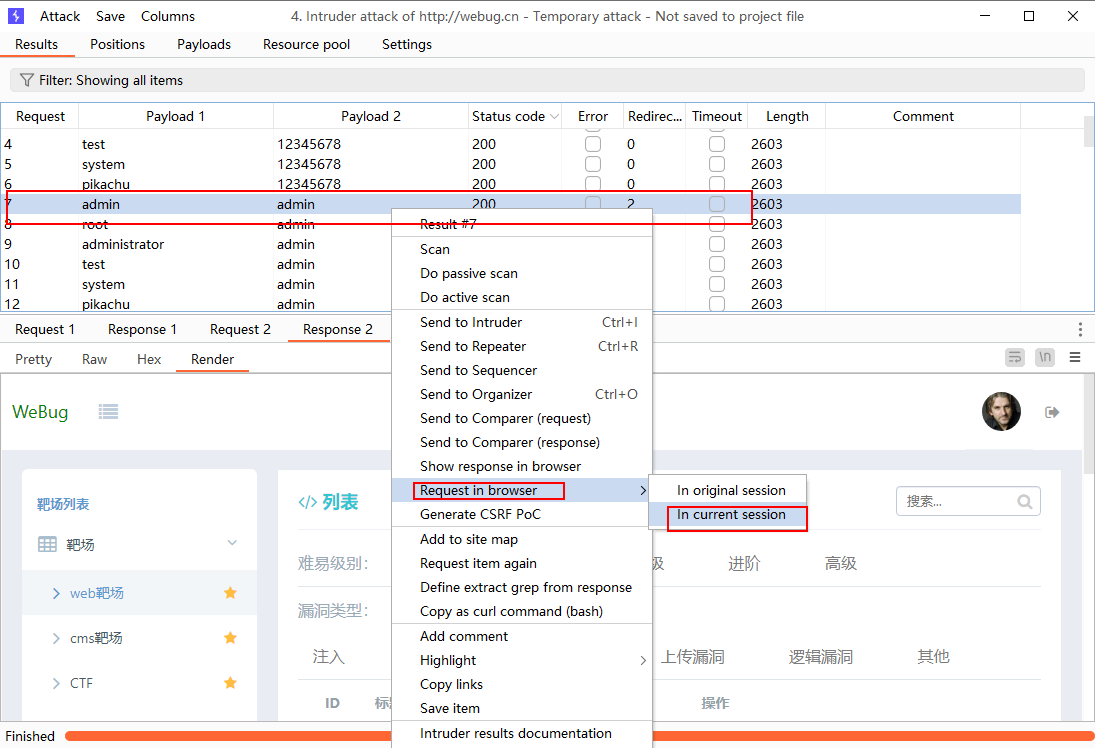

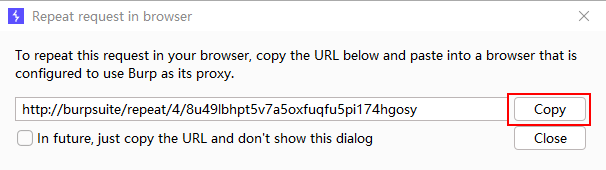

可以利用Burp中的包进行登录

将链接粘贴到浏览器进行访问,可以直接登录

用这种方法登录的前提:浏览器开启代理,Burp关闭抓包

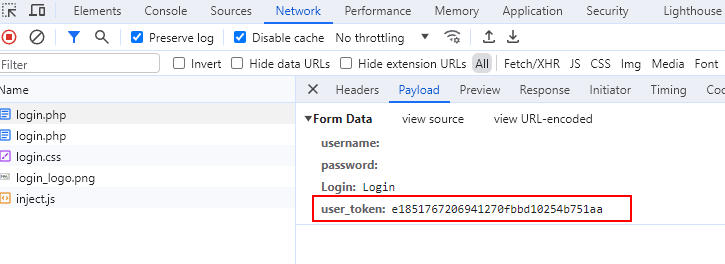

7、cookie使用

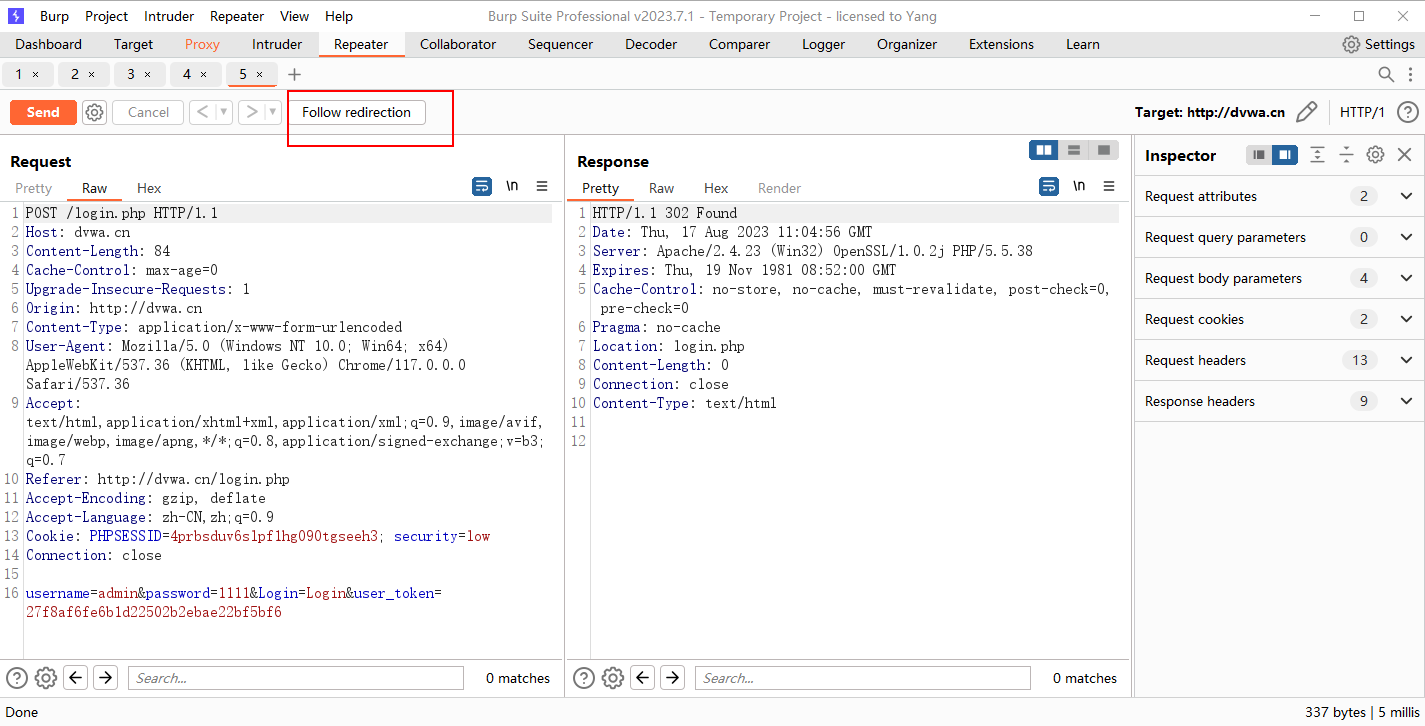

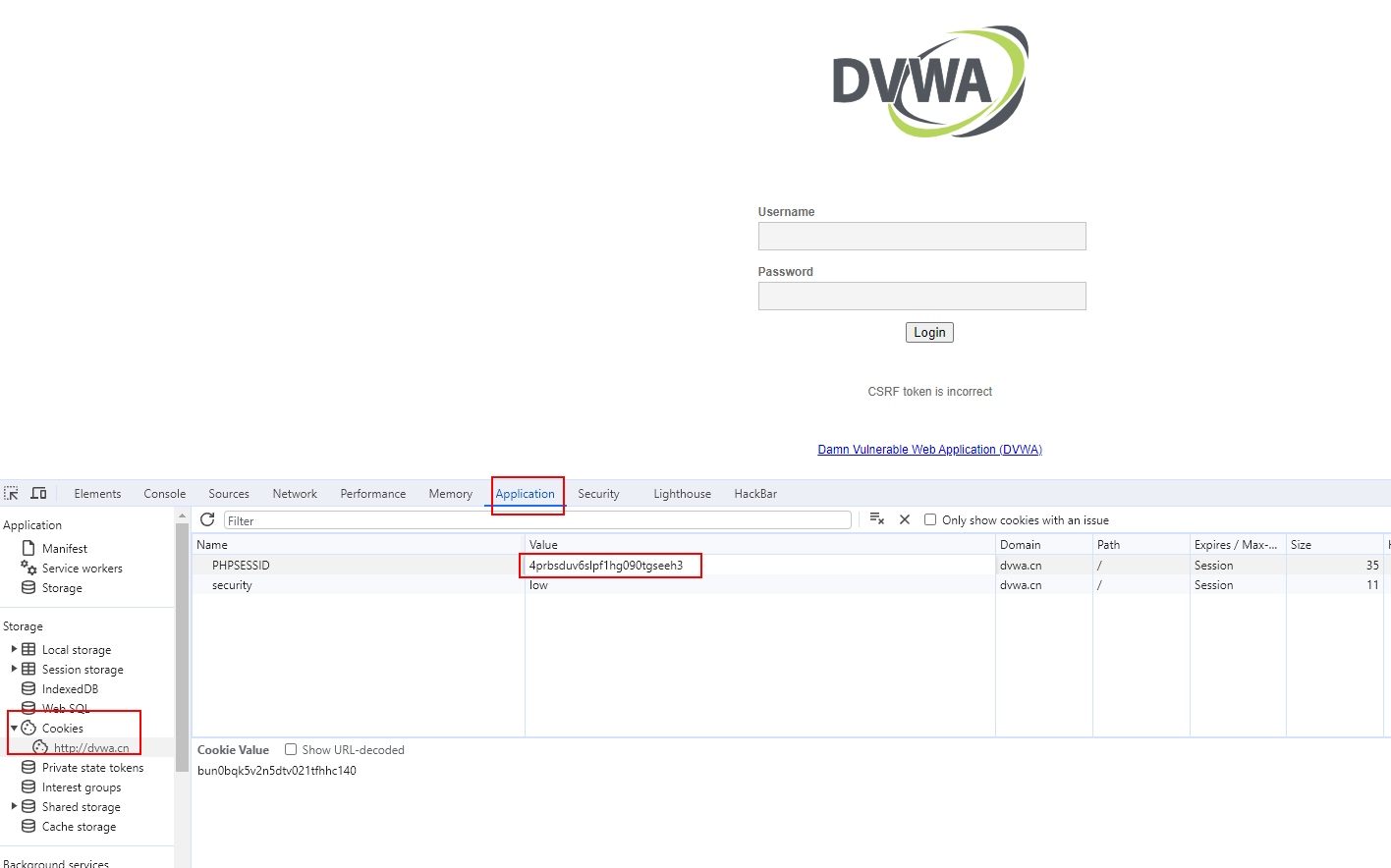

环境:dvwa靶场登录界面

跟pikachu靶场中的大同小异

每次登录请求中的cookie带有user_token

通过查看源码,可以知道每次请求中的token都藏在了form表单中

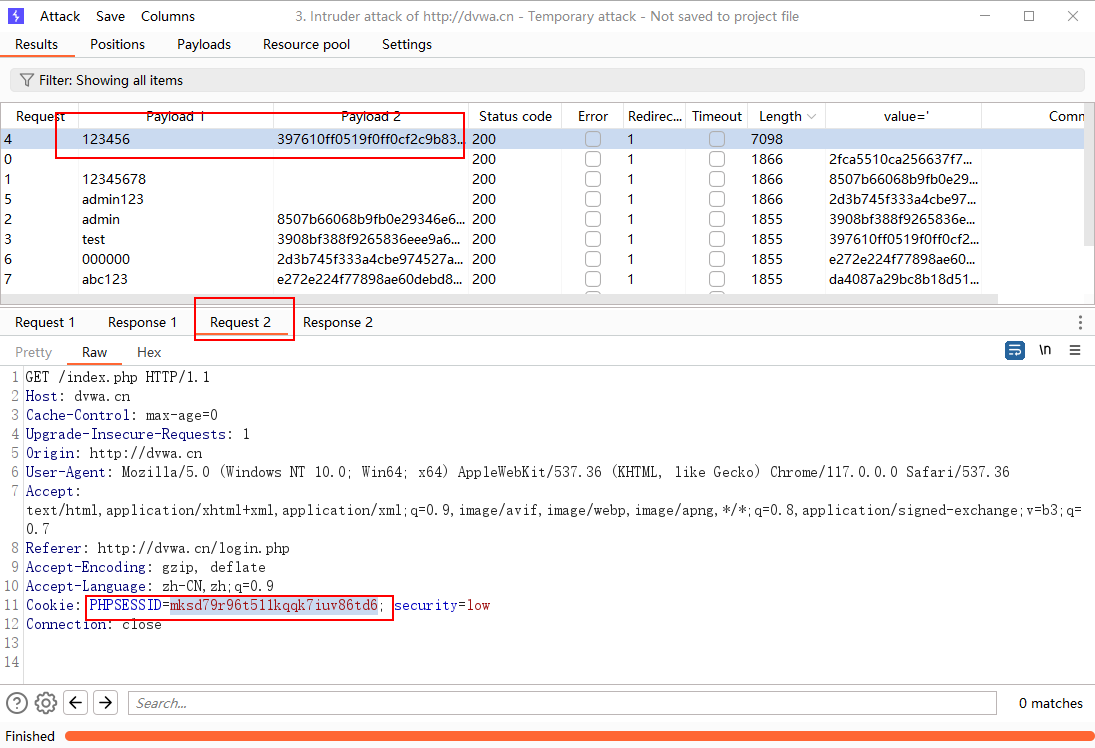

Burp抓包,在Repeater模块,和上面的token防爆破不一样

pikachu靶场中的,下一次token可以在响应包李找到

dvwa靶场中,需要跳转一次才可以找到token

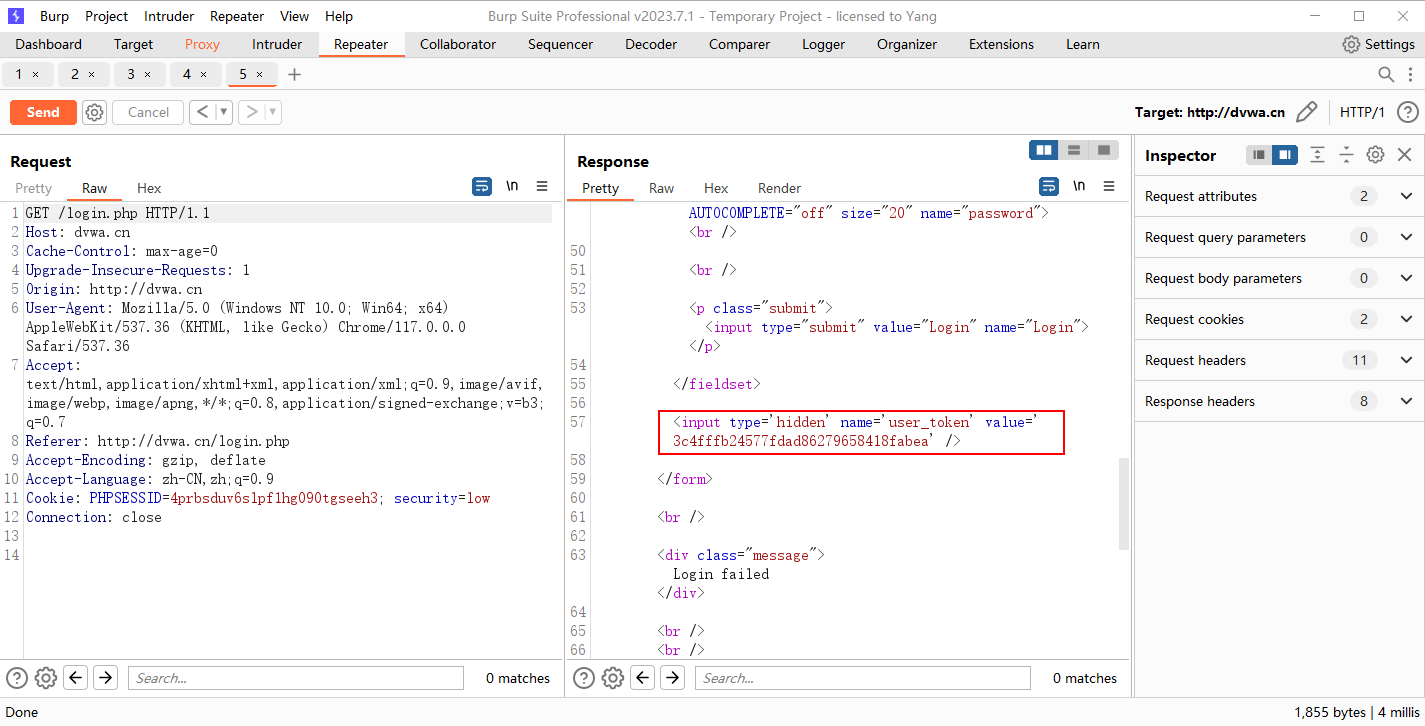

点击Follow rdirection跳转

找到token

重新抓包,发送到Intruder模块,进行配置

注意点:要先选择跳转,在添加Grep-Extract,要不然找不到token

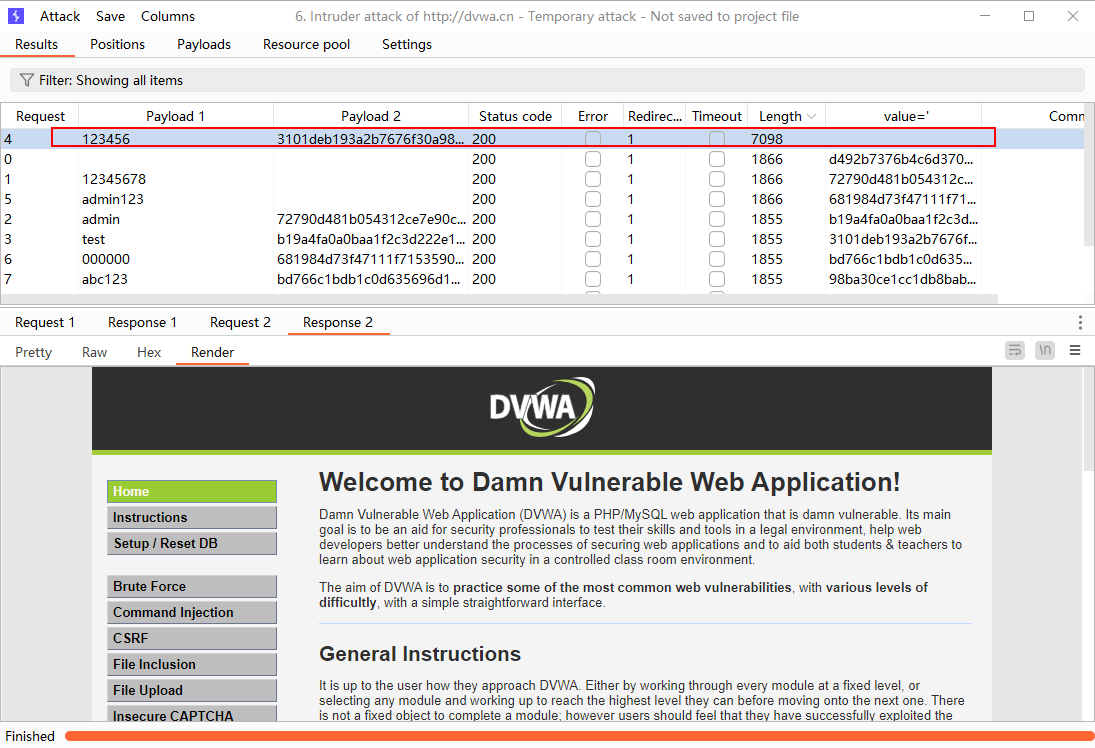

开始爆破,得到结果

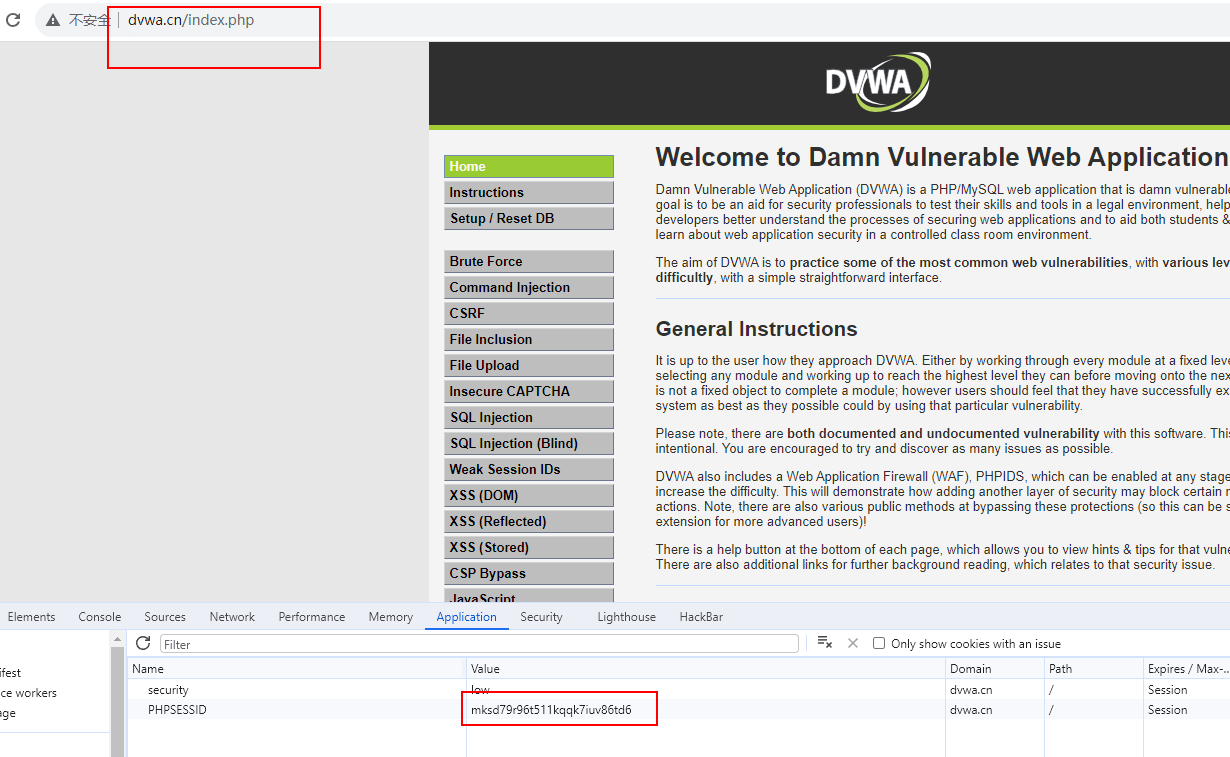

找到请求包里的PHPSESSID

进行替换

然后访问index.php

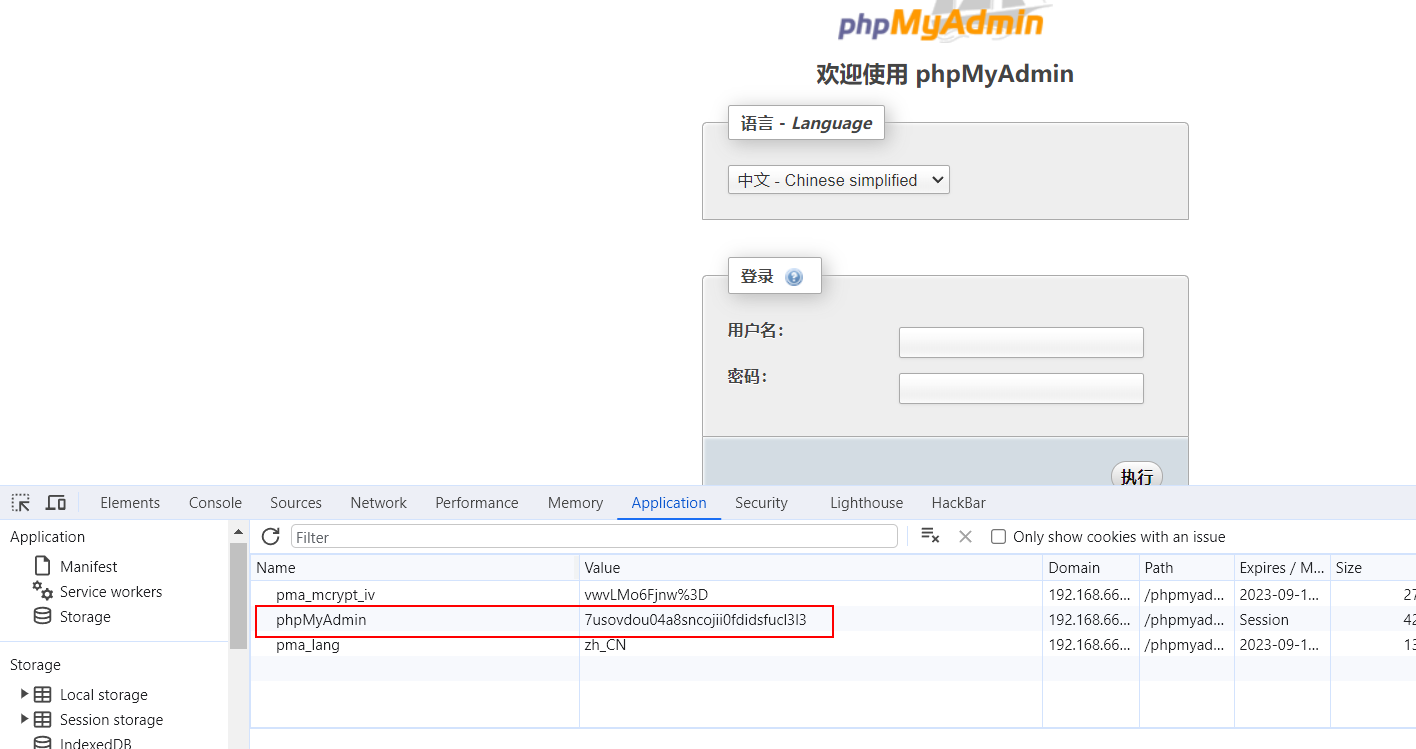

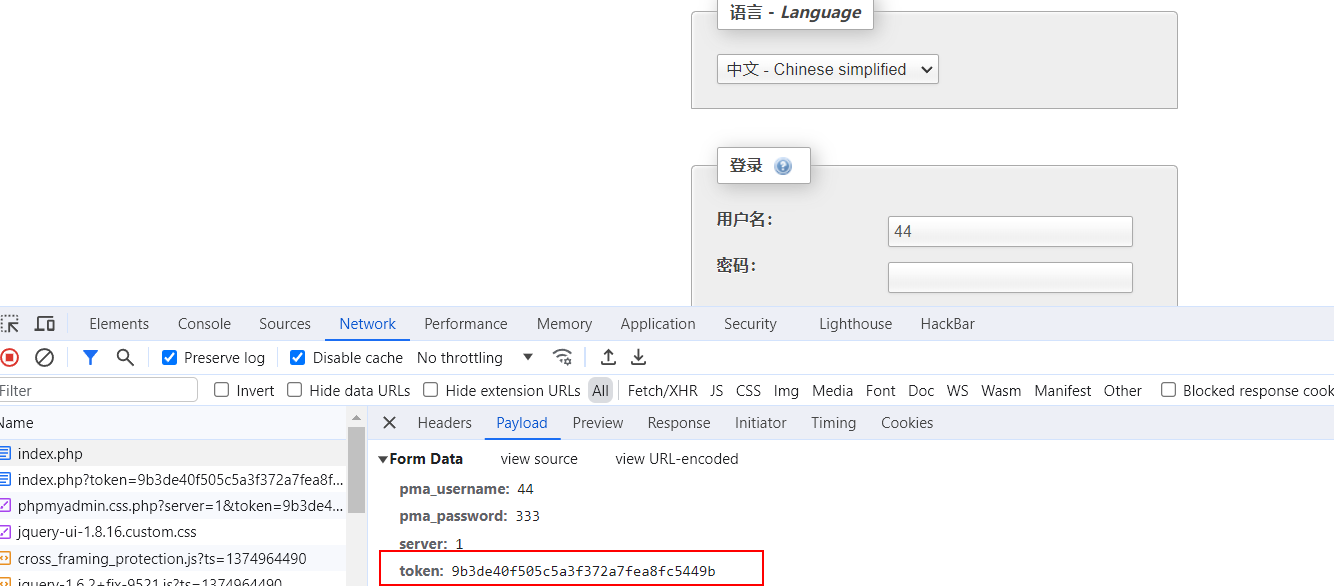

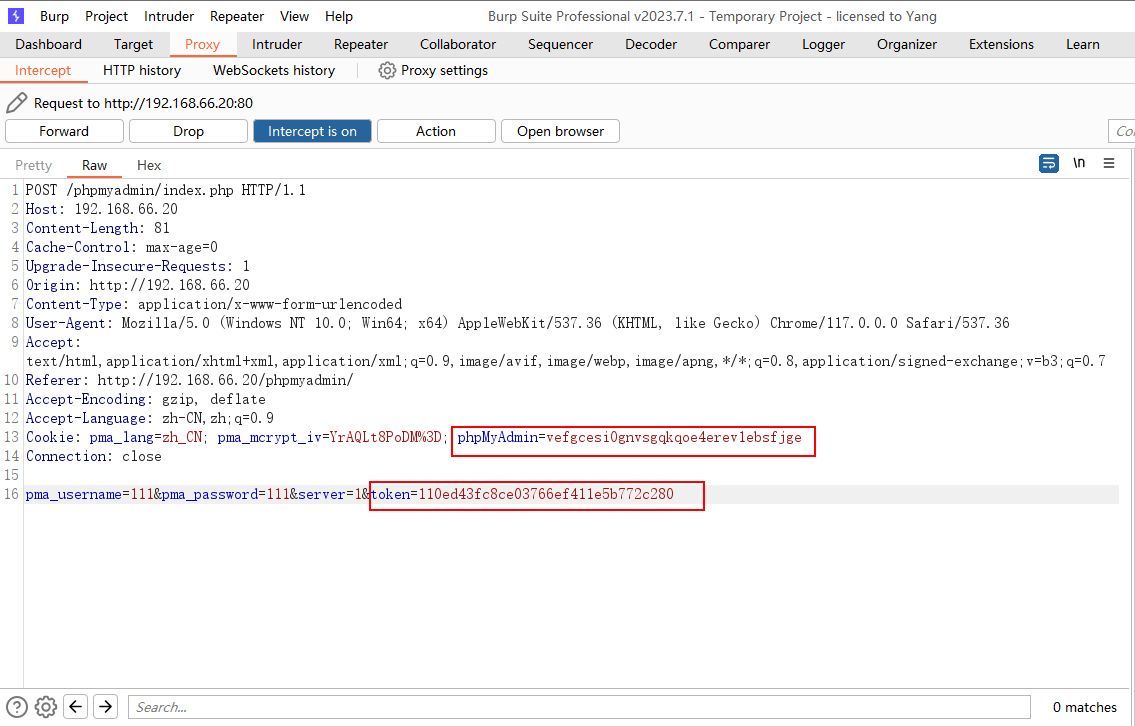

8、phpMyAdmin爆破

每次刷新都会生成一个新的phpMyAdmin和token的值

抓包可以看出请求信息里面包含phpMyAdmin和token的值

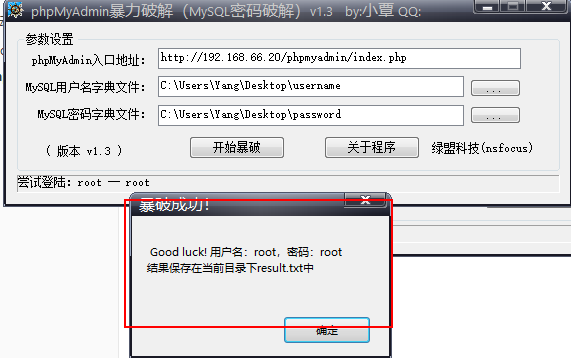

利用专用的工具进行爆破

爆破成功